L’adozione sempre più frequente del lavoro ibrido richiede grande attenzione in termini di cybersecurity, e una delle maggiori priorità per le aziende è la sicurezza delle reti. La svolta, in questo senso, è rappresentata dall’adozione del modello Zero Trust per il controllo e la gestione degli accessi. In particolare, per quanto riguarda l’uso della rete aziendale in un ambiente di lavoro distribuito, è fondamentale valutare l’implementazione di un software ZTNA – Zero Trust Network Access, in modo da superare l’obsolescenza delle tradizionali soluzioni VPN.

Indice argomenti:

Cos’è ZTNA e perché è importante per la sicurezza della rete aziendale

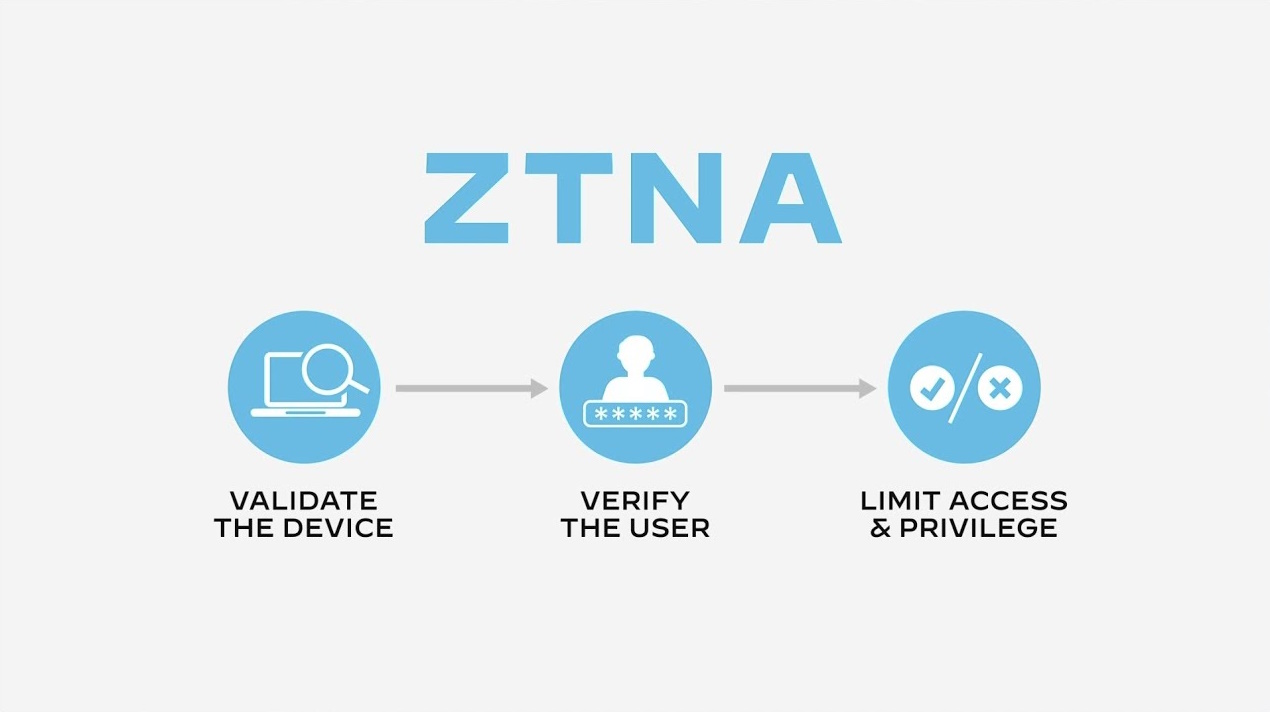

Basandosi sul modello Zero Trust, fondato sul principio never trust, always verify, le soluzioni ZTNA (Zero Trust Network Access) rappresentano uno step importante per garantire una maggiore sicurezza delle reti aziendali in un ambiente di lavoro ibrido.

Le differenze tra ZTNA e VPN

Ad oggi, la soluzione più adottata per la gestione “sicura” degli accessi alla rete aziendale è l’utilizzo di una VPN. Questi programmi, tuttavia, devono fare sempre più spesso i conti con limiti di prestazioni, scalabilità e, soprattutto, sicurezza.

La differenza fondamentale tra ZTNA e VPN è l’esposizione del perimetro di sicurezza. Implementando una VPN si garantisce un accesso sicuro creando un tunnel tra il dispositivo e la rete aziendale. Una volta connesso alla VPN, però, si ha accesso completo all’intera rete, e di conseguenza una maggiore esposizione alle minacce.

Viceversa, implementando una soluzione ZTNA si applica una micro-segmentazione della rete, riducendo il perimetro di esposizione. I software ZTNA, infatti, gestiscono gli accessi alla rete basandosi su identità e contesto. Ciò significa che ogni dispositivo viene verificato continuamente, e che l’accesso viene garantito solo per una singola applicazione o per un set di applicazioni ospitati sulla rete interna.

Non a caso, le ultime ricerche di Gartner indicano che entro il 2025 almeno il 70% delle aziende adotterà una gestione degli accessi remoti tramite ZTNA, rispetto ai classici servizi VPN.

ZTNA: come funziona e principali caratteristiche

Come anticipato, il principio fondamentale dei software ZTNA è l’accesso basato su identità e contesto, e non più sull’appartenenza a un’intera rete. Questa caratteristica consente di isolare ogni applicazione interna dalla rete pubblica, per una maggiore sicurezza.

Come funziona, dunque, una soluzione ZTNA? Componente principale di questo tipo di soluzione è un trust blocker. Si tratta di un sistema di sicurezza che valuta le credenziali dell’utente e del dispositivo che intende accedere a un’applicazione ospitata sulla rete aziendale. Una volta verificata l’idoneità, il trust blocker comunica con un gateway vicino all’applicazione e crea la connessione con il dispositivo.

I criteri utilizzati dal trust blocker per la verifica comprendono:

- Identità dell’utente

- Integrità del dispositivo

- Ruolo funzionale

- Posizione geografica

- Rete utilizzata per l’accesso

- Data e ora della richiesta di accesso

Questo approccio consente di standardizzare le policy di sicurezza aziendali, applicando criteri universali indipendentemente dal dispositivo e dal luogo dai quali si effettua l’accesso alla rete.

L’altra caratteristica fondamentale di ZTNA è il controllo continuo e in tempo reale. Esattamente come per la più ampia filosofia Zero Trust, i software ZTNA effettuano verifiche continue sugli accessi alla rete. In questo modo si possono bloccare prontamente eventuali tentativi di intrusione, prima che questi possano causare danni.

Tipologie di ZTNA e relativi vantaggi

L’implementazione di una soluzione ZTNA non si applica con un metodo universale, in quanto esistono diversi approcci a questo tipo di servizio.

Prima di tutto, si distinguono i software ZTNA agent da quelli agentless. Nel primo caso, ogni dispositivo è dotato di un’applicazione con cui poter avviare la richiesta di accesso alla rete. Diversamente, i servizi ZTNA agentless non richiedono l’installazione di software specifici, e sono implementati direttamente all’interno della rete aziendale. Le soluzioni agentless sono gestite tramite cloud.

In entrambi i casi, però, è necessario specificare che si tratta di soluzioni che richiedono sforzi non indifferenti in termini di budget, dato che per implementare una soluzione ZTNA è richiesta un’infrastruttura hardware adeguata all’interno dei data center. Per questo motivo, l’azienda interessata a questa tecnologia può implementare ZTNA in due modi: tramite un servizio ZTNA self-hosted o un servizio ZTNA as-a-service.

ZTNA self-hosted

Con un servizio ZTNA self-hosted l’organizzazione ospita internamente l’hardware necessario all’utilizzo dei servizi ed è responsabile della gestione del software. Si tratta di una soluzione sicuramente vantaggiosa in termini di maggiore capacità di controllo e sicurezza, ma allo stesso tempo costosa per budget, tempo e capacità IT.

ZTNA as-a-service

Optando per una soluzione as-a-service, invece, l’azienda si rivolge a un provider esterno per l’utilizzo dei servizi ZTNA, che vengono forniti tramite cloud. Questo comporta un risparmio notevole, dato che non è necessario acquistare nuovo hardware. Inoltre, l’approccio cloud-native delle soluzioni ZTNA as-a-service aumenta la scalabilità dei servizi. Soprattutto, i servizi as-a-service sono una soluzione perfetta nel momento in cui si valuta la transizione verso l’architettura SASE.

Le migliori soluzioni ZTNA sul mercato

Harmony SASE: soluzione di riferimento per le PMI

Harmony SASE, precedentemente conosciuto come Perimeter 81 ZTNA, è la più recente soluzione offerta da Check Point Software Technologies per la sicurezza della rete aziendale. Si tratta di una soluzione cloud-native, adatta alle organizzazioni che puntano non solo all’adozione di un servizio ZTNA per la gestione degli accessi remoti, ma anche alla transizione verso un’architettura SASE a 360 gradi.

In quanto servizio basato su cloud, Harmony SASE rientra nella categoria ZTNA as-a-service, il che rappresenta un valore aggiunto nel momento in cui un’azienda si vuole approcciare a questa tecnologia senza dover acquistare nuovo hardware. Tra le funzionalità presenti, inoltre, le funzionalità ZTNA di Harmony SASE possono essere implementate sia in maniera agent, sia agentless, in base alle proprie esigenze.

Secondo le recensioni rilasciate dalle organizzazioni che hanno implementato questa soluzione, Harmony SASE gode di una notevole facilità di implementazione e gestione, grazie alla possibilità di integrarsi con sistemi di autenticazione tra i più diffusi. Tra questi, Microsoft 365 e Google Workspace. Il software, inoltre, offre un’interfaccia utente intuitiva e di facile utilizzo.

Viene apprezzato anche il rapporto qualità/prezzo, specialmente per la mancanza di costi accessori rispetto alla licenza per il servizio e per la riduzione delle spese derivanti da riparazioni e interventi sulla rete. Questa caratteristica ha portato Harmony SASE a diventare una soluzione ZTNA molto diffusa nelle PMI.

Se si punta a limitare il più possibile l’investimento iniziale, è comunque possibile considerare l’acquisto di Perimeter 81 ZTNA, con piani più flessibili (si passa da licenze per team di minimo 20 persone fino a licenze enterprise più estese), ma funzionalità limitate rispetto al perimetro di sicurezza completo garantito da Harmony SASE.

Cisco Duo: per chi punta al modello di sicurezza Zero Trust a 360 gradi

Quando si parla di adozione di un modello di sicurezza Zero Trust, Cisco Duo è una delle piattaforme di riferimento. Rispetto a un più specifico servizio ZTNA, le funzionalità di Cisco Duo puntano a un approccio Zero Trust per tutti i sistemi di autenticazione.

Per l’accesso a tutte le applicazioni aziendali, dunque, Duo applica il modello Zero Trust con un sistema di autenticazione multi-fattore (MFA), gestibile tramite dispositivi token, notifiche push o semplici SMS. Per quanto venga applicato un controllo continuo sui dispositivi e gli utenti che effettuano gli accessi alla rete, Cisco Duo integra un sistema SSO (Single Sign-On) per semplificare il processo di autenticazione.

Come altre soluzioni di questa categoria, Cisco Duo può essere facilmente implementato come piattaforma cloud-native, gestibile tramite interfaccia web per la personalizzazione dei criteri di verifica e per la creazione di report.

Valore aggiunto di questa soluzione è la profonda integrazione nell’ecosistema di servizi Cisco, già ampiamente diffuso in tantissime realtà aziendali. Ciò non si traduce nell’impossibilità di implementare Duo in assenza di altri servizi Cisco. Tuttavia, la presenza di altre soluzioni del fornitore porta notevoli vantaggi in termini di compatibilità e facilità di gestione.

Un ulteriore vantaggio, emerso dalle opinioni degli utenti che hanno optato per questa soluzione, è che Cisco Duo è una piattaforma ZTNA flessibile e scalabile, adattabile facilmente in base a specifiche esigenze e, soprattutto, in base alle dimensioni dell’organizzazione.

Zscaler Private Access: tra le soluzioni più complete e performanti

Tra le migliori soluzioni ZTNA basate sul cloud, Zscaler Private Access è annoverata come una delle più complete. Per le organizzazioni che puntano ad aggiornare il perimetro di sicurezza della propria rete, Zscaler Private Access garantisce la stessa facilità d’uso delle tradizionali VPN, ma si basa sul modello di sicurezza Zero Trust per ridurre al minimo l’esposizione ai cyber-attacchi.

Rispetto ad altre proposte in questa categoria, che spesso integrano il servizio ZTNA all’interno di un ampio ecosistema di prodotti, la soluzione di Zscaler permette di fare il primo passo verso una transizione al SASE in maniera graduale. Private Access, infatti, può essere successivamente integrato con il servizio Zscaler Internet Access, con funzioni SD-WAN e Firewall che vanno a completare il “pacchetto SASE”.

Rispetto ad altri servizi ZTNA, ma soprattutto rispetto alle VPN tradizionali, questa soluzione permette un accesso alle applicazioni fino a tre volte più velocemente. Questo indipendentemente dal dispositivo utilizzato o dal luogo in cui si effettua l’accesso.

Un altro aspetto da considerare per Zscaler Private Access è la compatibilità estesa sia con applicazioni legacy on-premise, sia con le più recenti soluzioni cloud-native, tra cui SaaS come Microsoft 365 e Google Workspace, e IaaS come AWS, Microsoft Azure e Google Cloud.

Ndr: questa selezione è basata su analisi di mercato di Gartner e utilizza le opinioni degli utenti provenienti da G2 e PeerSpot.